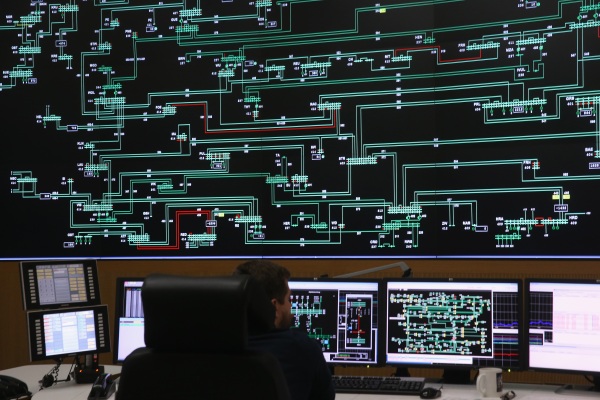

2021 restera dans les mémoires comme l’année où les gangs de ransomwares ont tourné leur attention vers les infrastructures critiques, ciblant les entreprises construites autour de la fabrication, de la distribution d’énergie et de la production alimentaire.

Le rançongiciel Colonial Pipeline a entraîné à lui seul la fermeture de 5 500 milles de pipeline par crainte que l’attaque du rançongiciel sur son réseau informatique ne se propage au réseau opérationnel qui contrôle le pipeline de distribution de carburant.

Les réseaux de technologie opérationnelle (OT) contrôlent les appareils essentiels au fonctionnement continu des chaînes de production, des centrales électriques et des approvisionnements en énergie, et en tant que tels sont généralement segmentés des réseaux informatiques d’une entreprise connectés à Internet afin de mieux isoler le matériel critique des cyberattaques. Les attaques réussies contre les réseaux OT sont rares, mais à la suite de l’attaque du rançongiciel Colonial, la CISA a mis en garde contre une menace croissante pour les propriétaires d’infrastructures critiques.

Aujourd’hui, les chercheurs en sécurité mettent en garde contre les risques posés par les appareils intégrés qui se trouvent sur ces réseaux OT. Red Balloon Security, un fournisseur de sécurité pour les appareils embarqués, a découvert dans de nouvelles recherches qu’il est possible de déployer des rançongiciels sur des systèmes embarqués utilisés dans des réseaux réels.

La société a déclaré avoir découvert des vulnérabilités dans le relais de protection Schneider Electric Easergy P5, un dispositif essentiel au fonctionnement et à la stabilité des réseaux électriques modernes en déclenchant des disjoncteurs en cas de découverte d’un défaut.

Cette vulnérabilité pourrait être exploitée pour déployer une charge utile de ransomware, un processus « sophistiqué mais reproductible » que Red Balloon a déclaré avoir réalisé. Un porte-parole de Schneider Electric a déclaré à La Blogueuse « qu’il est extrêmement vigilant face aux cybermenaces » et que « après avoir pris connaissance des vulnérabilités du relais de protection Schneider Electric Easergy P5, nous avons immédiatement travaillé pour les résoudre ».

Ang Cui, fondateur et co-PDG de Red Balloon, a déclaré à La Blogueuse que si les attaques de ransomwares ont frappé les réseaux informatiques des fournisseurs d’infrastructures critiques, la compromission réussie d’un appareil intégré OT peut être « beaucoup plus dommageable ».

« Les entreprises n’ont pas l’habitude ou l’expérience de se remettre d’une attaque contre les appareils embarqués eux-mêmes », a-t-il déclaré. « Si l’appareil est détruit ou rendu irrécupérable, un appareil de remplacement doit être trouvé, et cela peut prendre des semaines car l’approvisionnement est limité. »

Le vétéran de la sécurité Window Snyder, qui a lancé l’année dernière une startup pour aider les fabricants d’IoT à fournir de manière fiable et sécurisée des mises à jour logicielles à leurs appareils, a déclaré que les appareils intégrés pourraient devenir une cible facile, en particulier à mesure que d’autres points d’entrée deviennent plus résilients.

En parlant de systèmes embarqués : « Beaucoup d’entre eux n’ont pas de séparation des privilèges, beaucoup d’entre eux n’ont pas de séparation entre le code et les données, et beaucoup d’entre eux ont été développés avec l’idée qu’ils seraient assis sur les réseaux isolés – c’est insuffisant », a déclaré Snyder à La Blogueuse.

Red Balloon affirme que ses recherches démontrent que la sécurité intégrée à ces appareils – dont beaucoup datent de plusieurs décennies – doit être améliorée, et appelle les utilisateurs finaux des secteurs gouvernementaux et commerciaux à exiger des normes plus élevées de la part des fournisseurs qui fabriquent ces appareils.

« La publication de correctifs de micrologiciels est une approche réactive et inefficace qui ne résoudra pas l’insécurité globale de nos industries et services les plus critiques », déclare Cui. « Les fournisseurs doivent apporter plus de sécurité au niveau des appareils intégrés. » Il pense également que davantage de travail doit être fait par le gouvernement américain au niveau de la réglementation, et pense que davantage de pression doit être exercée sur les fabricants d’appareils qui ne sont actuellement pas incités à renforcer la sécurité au niveau de l’appareil.

Snyder, cependant, pense qu’une approche axée sur la réglementation a peu de chances d’aider : « Je pense que la chose qui aide le plus est de réduire la surface d’attaque et d’augmenter la compartimentation », dit-elle. « Nous n’allons pas réglementer notre sortie d’appareils plus sécurisés. Quelqu’un doit aller là-bas et renforcer la résilience en eux.